Introduction

Dans le contexte de la prochaine fin du chiffrement standard, je continue tranquillement mes différentes activités (lecture, labs, etc.) pour me familiariser au PostQantique.

Dans cet article, je vais aborder le chiffrement symétrique à l’ère PostQuantique, en mettant l’accent sur l’Advanced Encryption Standard (AES).

Je vais comparer également le chiffrement symétrique standard d’un fichier avec GnuPG (gpg), OpenSSL à un chiffrement postquantique du même fichier, tout en évaluant l’impact de l’algorithme de Grover sur la sécurité d’AES.

L’impact sur la robustesse d’AES-256 face à l’algorithme de Grover

Selon le NIST, l’algorithme AES est sensible à Grover [On the practical cost of Grover for AES key recovery] ce qui amène des enjeux de robustesse face au quantique.

Malgrés ces enjeux, une attaque utilisant l’algorithme de Grover contre une clé AES-256 n’est pas réalisable. En effet, l’algorithme de Grover ne réduit la clé AES-256 qu’à AES-128. La longueur de 128 bits est considérée comme robuste à une attaque quantique !

Dorénavant,pour s’assurer que le chiffrement symétrique soit robuste à une attaque quantique, il est recommandé d’utiliser que du AES-256.

Méthodes de chiffrement

En terme de robustesse de chiffrement, la méthode standard basée sur GnuPG (gpg) est équivalente à celle basée sur OpenSSL. Cependant, il est fortement recommandé d’ajouter une protection quantique en produisant des fichiers de sortie en .pqenc

Le chiffrement PQ assure une protection contre des attaques utilisant l’algorithme de Grover, mais il a aussi la capcité de mitiger le scénario de menace: [Harvest Now, Decrypt Later]

Le chiffrement symétrique standard avec GnuPG (gpg),OpenSSL et PostQantique

Voici les différentes commandes pour chiffrer un fichier dans un environnement 🐧 Linux en 2025 pour s’assurer d’être robuste aux attaques quantiques (dictionnaire, force brute).

Avec GnuPG (GPG):

gpg --symmetric --cipher-algo AES256 --s2k-mode 3 --s2k-count 65011712 --s2k-digest-algo SHA512 --force-mdc --armor -o secret.txt.gpg secret.txtAvec OpenSSL:

openssl enc -aes-256-gcm -salt -pbkdf2 -iter 600000 -in secret.txt -out secret.aes256

Le chiffrement PostQuantique est plus complexe et nécessite une approche différente composée de plusieurs étapes. (liste non exhaustive)

⚠️ Il est important de comprendre qu’actuellement, la meilleure approche pour se préparer et commencer à transiter vers le PostQuantique est d’utiliser le chiffrement hybride. La méthode utilisée dans mon exemple n’échappe pas à cette règle puisque dans le fonctionnement KEM (Key Encapsulation Mechanism) les clés PQ (publique, privée) ne sont jamais utilisées.

- Étape 1 - Génération des clés PostQuantiques

- Étape 2 - Génération de la clé de chiffrement symétrique

- Étape 3 - Chiffrement des données

- Étape 4 - Protection de la clé AES à l’aide d’un mot de passe

- Étape 5 - Protection de la clé privée PostQuantique à l’aide d’un mot de passe

- Étape 6 - Assemblage de l’archive

- Étape 7 - Nettoyage sécurisé à l’aide de

shredoublkdiscardselon le support HDD, SSD

Le fichier de sortie varie en fonction de la méthode employée

Avec GnuPG (GPG), l’extention du fichier chiffré sera

.gpgAvec OpenSSL, l’extention du fichier chiffré sera

.aes256Avec le chiffrement PostQuantique c’est une archive au format

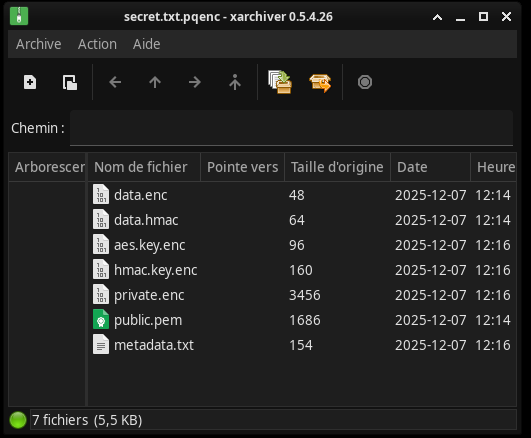

.pqencqui est produite et celle-ci se compose de sept fichiers différents.

Structure de l’archive .pqenc

data.encC’est le fichier original (test_pq.txt) chiffré symétriquementdata.hmacContient le résultat de HMAC-SHA512 appliqué sur data.encaes.key.encContient la clé AES chiffrée par la passephrase qui a servi à chiffrer data.enchmac.key.encContient une clé secrète utilisée pour assurer l’intégritéprivate.encContient la clé privée de l’algorithme PQ choisipublic pemContient la clé publique Post-Quantique au format PEMmetadata.txtContient les informations sur le chiffrement, l’algorithme PQ utilisé, la méthode de chiffrement symétrique, l’horodatage de création etc.

⚠️ Il est fortement recommandé d’avoir une hygiène numérique irréprochable pour le stockage, le partage et la gestion de l’archive .pqencafin d’éviter une fuite d’information.

Conclusion

👉 Bonne nouvelle AES-256 reste robuste pour le moment au quantique.

👉 Il est désormais possible de mitiger le scénario de menace Harvest Now, Decrypt Later.

👉 Il est désormais possible d’exploiter le chiffrement hybride PQ dans un environnement de production.

⚠️ Il est fortement recommandé d’utiliser un mot de passe de plus de 20 caractéres, complexe.

⚠️ Même si l’implémentation du mode asymétrique avec KEM dans mon exemple permet une utilisation en production full PQ, cette approche n’a pas été retenue car celle-ci n’est pas encore native dans Linux.

Commentaires et Discussion

Partagez et discutez

💬 Je suis Yannick Vollenberg , si vous souhaitez participer à la discussion sur les réseaux sociaux. C'est le meilleur moyen de me faire part de vos commentaires et de partager l'article.